伊朗国家级威胁操作针对防务产业的攻击

关键要点

伊朗APT33组织的攻击瞄准防务工业基础设施的员工。新型的FalseFont恶意软体被发布,用于实现远程系统访问。微软建议立即进行密码重置和多因素身份验证以防范潜在风险。攻击主要针对防务、制药和卫星行业的组织。根据 BleepingComputer 的报导,防务工业基础设施行业的员工正受到伊朗国家级威胁操作(APT33,又称为Peach Sandstorm、Refined Kitten或HOLMIUM) 的攻击。这一攻击涉及新型的FalseFont恶意软件,该软件不仅能够实现远程系统的访问,还允许执行文件和向指挥控制伺服器传输数据。微软威胁情报团队指出,“FalseFont的开发和使用与过去一年中观察到的Peach Sandstorm活动是一致的,这表明Peach Sandstorm正在不断提升其技术手段。”

微软还敦促立即进行密码重置、实施多因素身份验证以及撤销会话Cookie,以防止潜在的安全事件。这一事件发生在微软报告APT33在2月至7月期间对全球数千个实体进行密码喷射攻击的几个月后。在此次攻击中,APT33所瞄准的组织主要来自防务、制药及卫星行业。

在此背景下,组织们应该采取紧急措施来加强网络安全。下表总结了微软的建议措施:

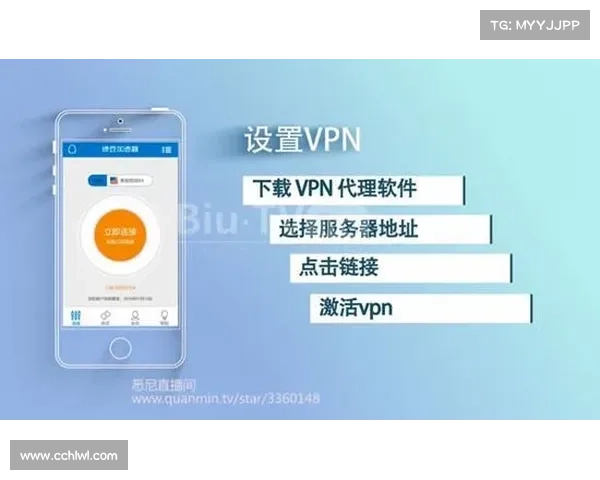

狂飙加速器建议措施描述密码重置立即更改所有的密码以防止未经授权的访问。多因素身份验证实施多因素身份验证以增强认证安全性。会话Cookie撤销撤消所有现有的会话Cookie以减少攻击风险。

狂飙加速器建议措施描述密码重置立即更改所有的密码以防止未经授权的访问。多因素身份验证实施多因素身份验证以增强认证安全性。会话Cookie撤销撤消所有现有的会话Cookie以减少攻击风险。这是防止类似攻击的重要措施,确保系统和数据的安全至关重要。企业必须保持警惕,进行定期的安全审查与维护。